Экранирование веб-приложений

Web application FireWall это дополнительная функция сервиса Безопасности CleanTalk для WordPress, которая защищает веб-приложение от неавторизованного доступа, даже при использовании критических уязвимостей. WAF позволяет защитить Веб приложение от известных и неизвестных атак. Защита прозрачна для всех посетителей и обеспечивает точную фильтрацию. Поддерживаются оба метода GET и POST, запросы к динамическим ресурсам. WAF проверяет все запросы к вашему сайту и предотвращает возможные атаки, такие как Xros Site Scripting (XSS), SQL-инъекции, загрузка файлов от неавторизованных пользователей, наличие вредоносного кода в загруженных файлах. CleanTalk Web Application FireWall для WordPress является проактивной защитой от возможных атак в режиме реального времени.

Эта опция находится на вкладке Основные Настройки плагина (Панель Администратора WordPress —> Настройки —> Security by CleanTalk —> вкладка "Основные Настройки"):

Web Application Firewall - Включает/выключает WAF

XSS check - Включает/выключает защиту от атак Xros Site Scripting

SQL-injection check - Включает/выключает защиту от SQL-инъекций

Check uploaded files option - Включает/выключает проверку загружаемых файлов на вредоносный код

Все атаки сохраняются в журнале (Панель Администратора WordPress—> настройки —> Security by CleanTalk —> вкладка "Firewall"):

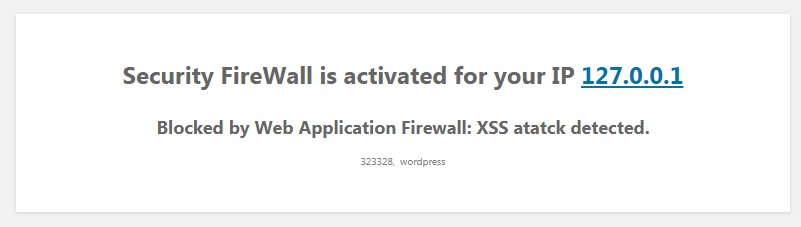

Вы можете протестировать, работает ли защита от XSS-атак.

Добавьте "/?spbct_test=MD5-OF-YOUR-ACCESS-KEY&&spbct_test_waf=xss" к адресу Вашего сайта. В эту строку нужно подставить Ваши данные.

Пример:

- Ваш ключ 1234.

- Вычислите хэш MD5 для Вашего ключа здесь: https://www.tools4noobs.com/online_php_functions/md5/

- Это будет 81dc9bdb52d04dc20036dbd8313ed055 для ключа "1234".

- Теперь подставьте значение в строку, чтобы вызвать экран блокировки. Итоговая строка будет такая:

- МойСайт.com/?spbct_test=81dc9bdb52d04dc20036dbd8313ed055&&spbct_test_waf=xss

Вы увидите экран блокировки:

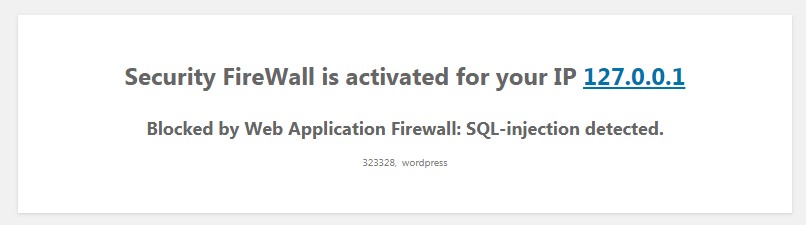

То же самое верно и для проверки защиты на SQL-инъекции. Используйте эту строку:

/?spbct_test=MD5-OF-YOUR-ACCESS-KEY&&spbct_test_waf=sql

Вы увидите экран блокировки:

При попытке загрузить зараженный файл вы получите ошибку:

Если Вы не нашли ответ на интересующий вас вопрос, то предлагаем вам связаться с нашими специалистами. [ https://cleantalk.org/my/support/open ].